3.1.はじめに

インストール時の初期設定は以下のようになっています。

.jpg)

IIS用の設定を行う前にWinWrapperのデフォルト設定を削除してください。

削除後の画面は以下のようになります。

.jpg)

3.2.各種ルールの作成

ここでは、Webサーバへの80番ポートでのアクセスは誰でも許可するルールにします。

80番以外のアクセスはすべて拒否する設定を作成します。

3.2.1.HTTPルールの作成

今回、唯一許可するポート番号は内向きのHTTPです。

以下の手順で、HTTPルールを追加してください。

ファイアーウォールタブの「追加(D)」ボタンを押し、ルールの作成を開始します。

名前の項目に内向きHTTPルールと分かるように記述します。

ここでは「HTTPサービス(内向き)」とします。

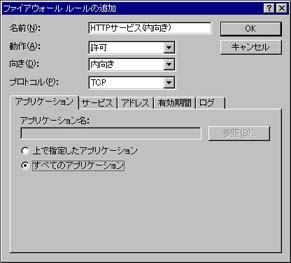

動作を「許可」、向きを「内向き」、プロトコルを「TCP」と設定します。

以下の画面のようになります。

次に、アプリケーションタブの設定です。

今回作成するルールはIISのHTTPサービスのみに適応させるので、IISlのHTTPサービスに使用するプログラムのみを指定します。

デフォルトではC:\WINNT\system32\inetsrv\inetinfo.exeとなっています。

IISのインストール先を変更した場合はインストール先のinetinfo.exeを指定してください。

設定後の画面は以下のようになります。

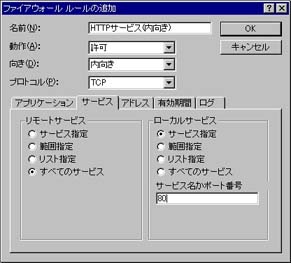

次に、サービスタブの設定を行います。

リモートサービスの欄は、「すべてのサービス」を指定してください。

ローカルサービスの欄は「サービス指定」を選択し、サービス名かポート番号の欄に「80」と入力してください。

設定後の画面は以下のようになります。

次にアドレスタブの設定を行います。

リモートサービス、ローカルサービス共に、すべてのアドレスを設定してください。

今回ここでは、有効期間タブ、ログタブの設定は行いません。Webアクセスを許可する時間帯を指定する場合、またWebアクセスのログを取りたい場合はそれぞれを設定することで有効になります。

作成したルールは以下のようになります。

| 名前 | HTTPサービス(内向き) |

| 動作 | 許可 |

| 向き | 内向き |

| プロトコル | TCP |

| アプリケーション | アプリケーションを指定(※1) |

| サービス(リモート) | すべて |

| サービス(ローカル) | 80 |

| アドレス(リモート) | すべて |

| アドレス(ローカル) | すべて |

| 有効期間 | 指定しない |

| ログ | 指定しない |

※1:inetinfo.exeを指定してください。デフォルトでは以下のようになっています。

C:\WINNT\system32\inetsrv\inetinfo.exe

以上で設定は終了です。

3.2.2.全拒否ルールの作成

上記ルール以外は拒否する設定が必要です。

ここではアクセス全拒否に関して必要なルールを設定します。

以下の手順で、全拒否ルールを作成してください。

ファイアーウォールタブの「追加(D)」ボタンを押し、ルールの作成を開始します。

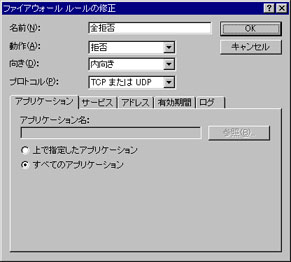

名前の項目に全拒否ルールと分かるように記述します。

ここでは「全拒否」とします。

動作を「拒否」、向きを「内向き」、プロトコルを「TCPまたはUDP」と設定します。

以下の画面のようになります。

次に、アプリケーションタブの設定です。

「すべてのアプリケーション」を指定します。

以下の画面のようになります。

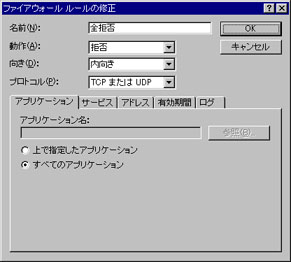

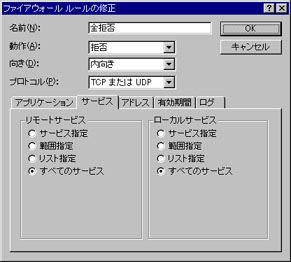

次に、サービスタブの設定です。

リモートサービス、ローカルサービスともに、「すべてのサービス」を指定します。

以下の画面ようになります。

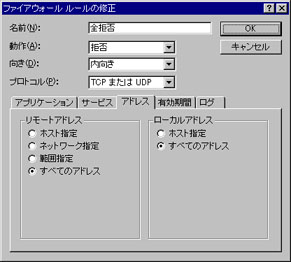

次に、アドレスタブの設定です。

リモートアドレス、ローカルアドレスともに、「すべてのアドレス」を指定します。

以下の画面ようになります。

今回ここでは、有効期間タブ、ログタブの設定は行いません。全拒否ルールに適合したアクセスのログを取りたい場合はログを設定することで有効になります。

作成したルールは以下のようになります。

| 名前 | 全拒否 |

| 動作 | 拒否 |

| 向き | 内向き |

| プロトコル | TCPまたはUDP |

| アプリケーション | すべて |

| サービス(リモート) | すべて |

| サービス(ローカル) | すべて |

| アドレス(リモート) | すべて |

| アドレス(ローカル) | すべて |

| 有効期間 | 指定しない |

| ログ | 指定しない |

4.管理者用設定

FTP、NetBIOS等を使用しリモートメンテナンスを行っているWeb管理者がいる場合には管理者用の設定が必要になってきます。管理者用の設定は全拒否ルールの前に作成する必要があります。

管理者設定の例を下記表に記します。

4.1.FTPにてリモートメンテナンスを行っている場合

| 名前 | 管理者用FTPサービス |

| 動作 | 許可 |

| 向き | 両方向 |

| プロトコル | TCP |

| アプリケーション | アプリケーションを指定:(※2) |

| サービス(リモート) | すべて |

| サービス(ローカル) | すべて(※3) |

| アドレス(リモート) | ホスト指定:管理者のIPアドレス(※4) |

| アドレス(ローカル) | すべて |

| 有効期間 | 指定しない |

| ログ | 指定しない |

※2:inetinfo.exeを指定してください。デフォルトでは以下のようになっています。

C:\WINNT\system32\inetsrv\inetinfo.exe

※3:FTPサービスは最初の接続を20、21番で接続しますが、次の接続をランダムなポート番号で接続しますので、すべてのポート番号に対してのアクセスを許可する必要があります。

ポート番号を固定にされている場合は固定に設定されているポート番号を指定します。

※4:複数の方がメンテナンスを行う場合は複数人分同ルールを設定する必要があります。

4.2.Windowsファイル共有等でメンテナンスを行っている場合

| 名前 | 管理者用NetBIOSサービス |

| 動作 | 許可 |

| 向き | 内向き |

| プロトコル | TCP |

| アプリケーション | すべて |

| サービス(リモート) | すべて |

| サービス(ローカル) | 139 |

| アドレス(リモート) | ホスト指定:管理者のIPアドレス(※5) |

| アドレス(ローカル) | すべて |

| 有効期間 | 指定しない |

| ログ | 指定しない |

※5:複数の方がメンテナンスを行う場合は複数人分同ルールを設定する必要があります。